Как защитить информацию от потенциальных нарушителей: примеры и рекомендации

Эта страница посвящена изучению моделей нарушителей информационной безопасности и полезным советам по защите ваших данных. Мы рассмотрим различные примеры угроз и предоставим рекомендации по предотвращению возможных атак.

Используйте сложные пароли и регулярно меняйте их.

Пройдут лишь единицы - Интересный тест на эрудицию #87

Регулярно обновляйте программное обеспечение для защиты от уязвимостей.

Информационная безопасность на примере реальной атаки

Используйте двухфакторную аутентификацию для дополнительной безопасности.

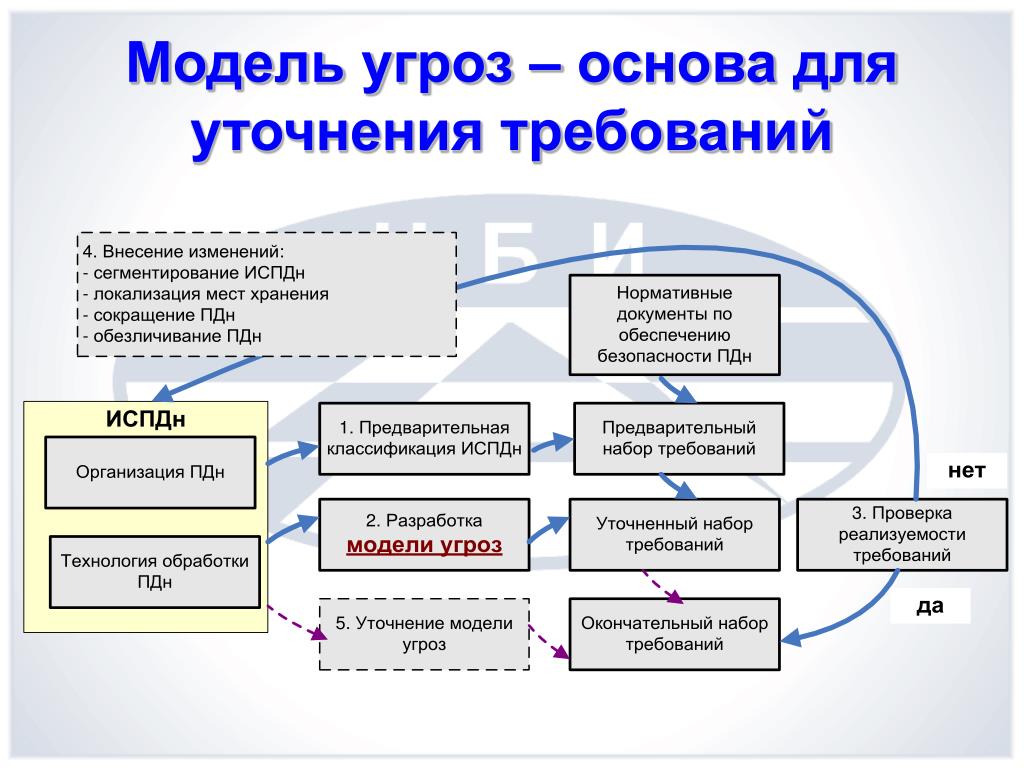

Моделирование, построение моделей в информационной безопасности

Создайте резервные копии данных на случай потери информации.

Новости недели 21 сентября 2024 (ТВ-5 Приаргунск)

Обучайте сотрудников правилам информационной безопасности.

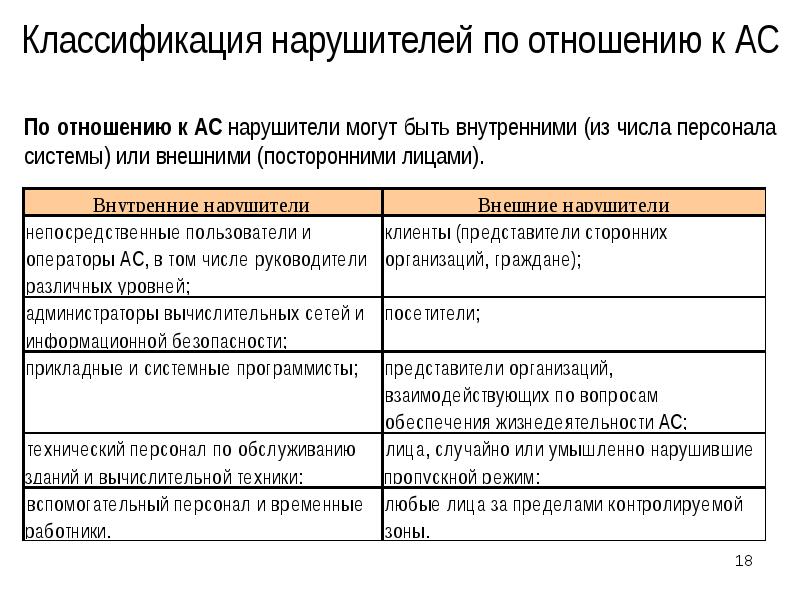

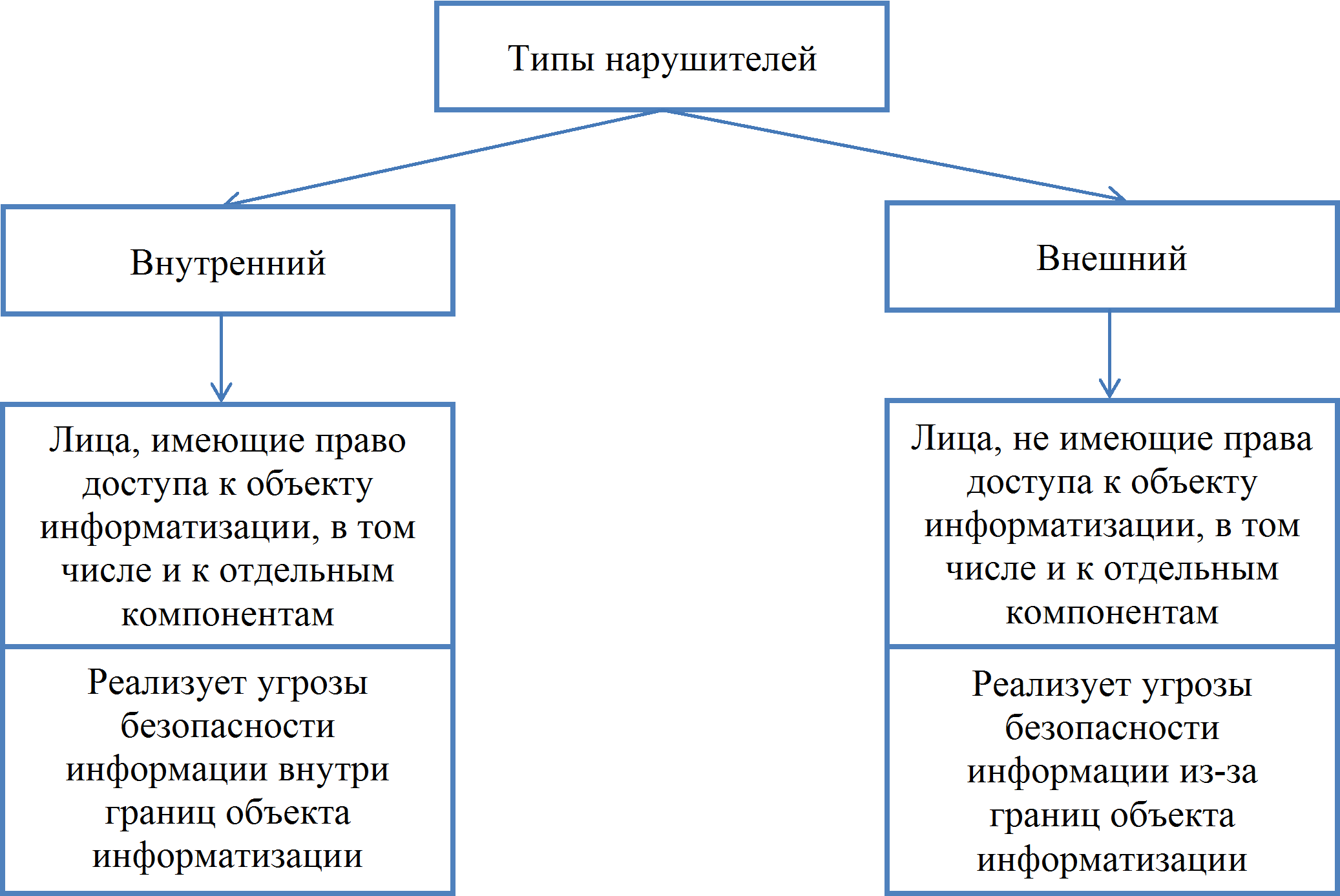

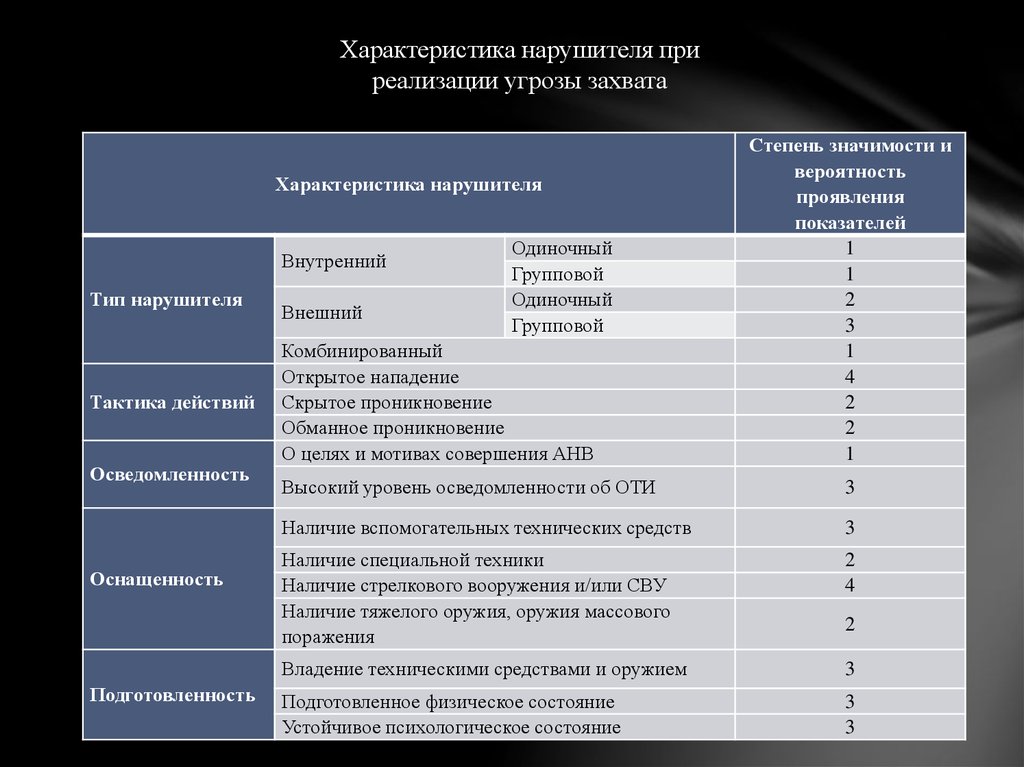

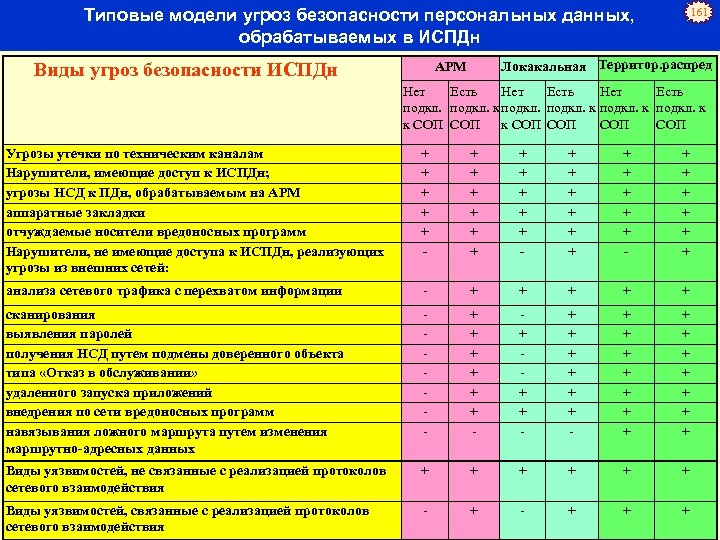

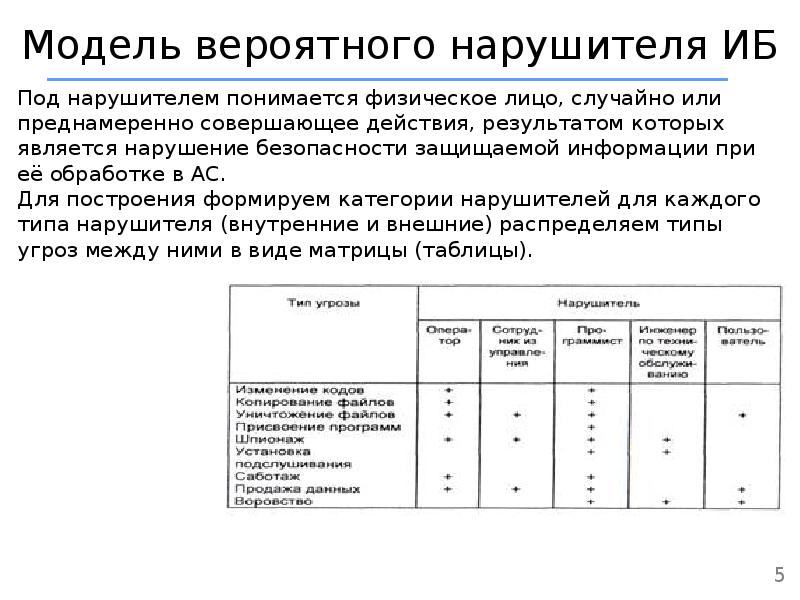

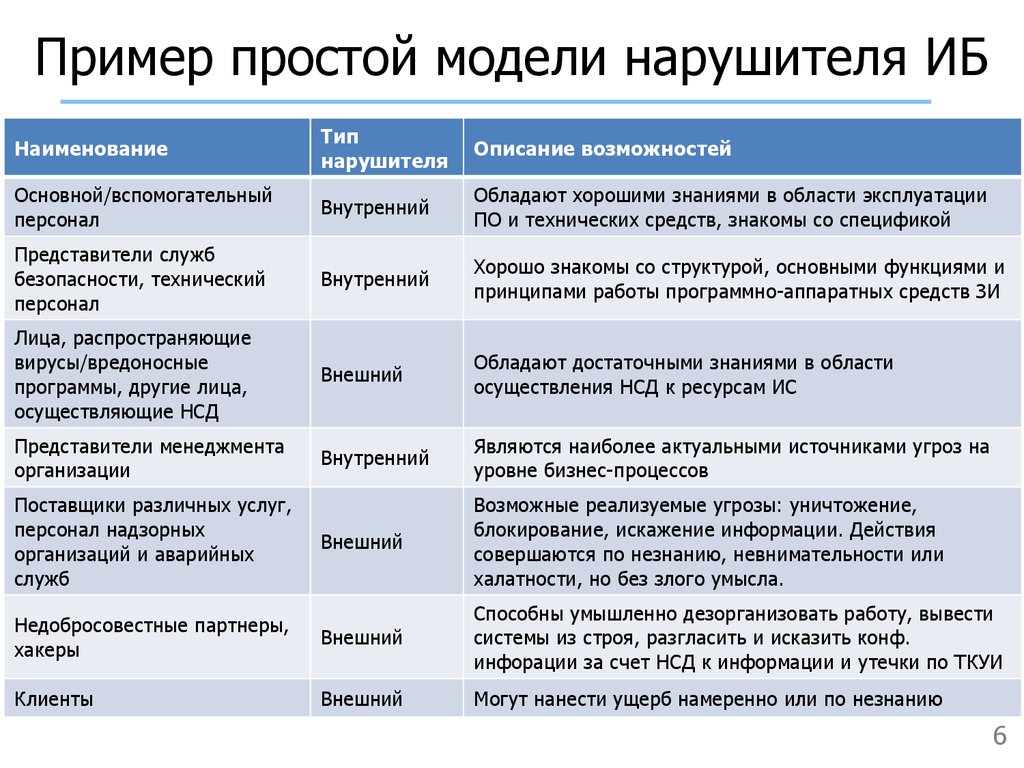

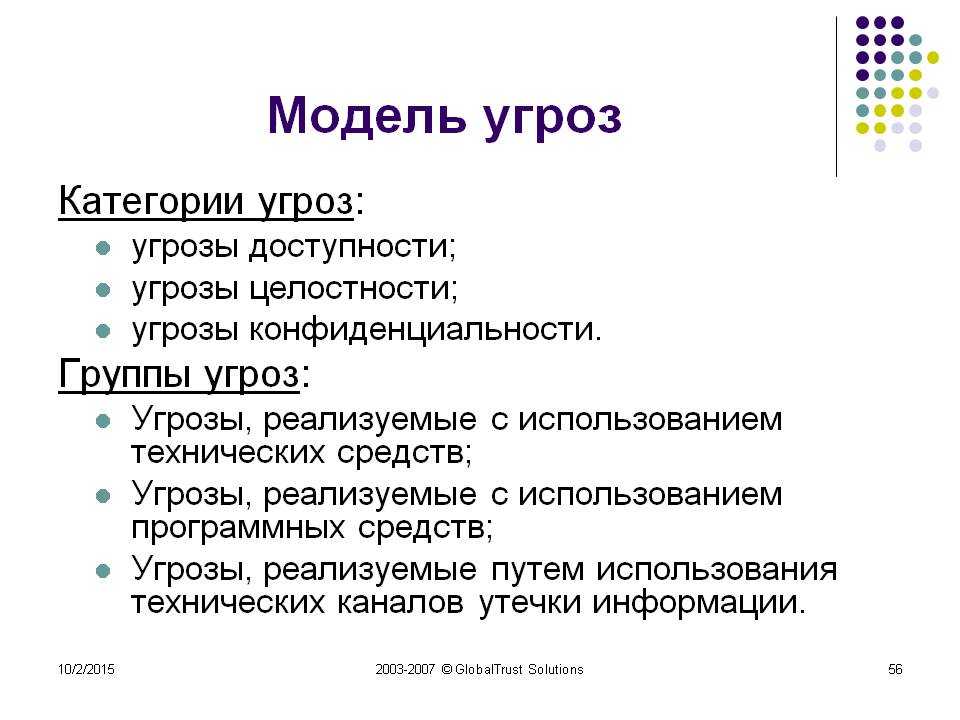

МОДЕЛЬ УГРОЗ И МОДЕЛЬ НАРУШИТЕЛЯ

Используйте шифрование данных для защиты конфиденциальной информации.

Ограничьте доступ к важной информации только тем, кому это необходимо.

Регулярно проводите аудит безопасности информационных систем.

МОДЕЛЬ УГРОЗ - Простым языком на примере

Модель угроз информационной безопасности по ФСТЭК 2023

Устанавливайте антивирусные программы и регулярно обновляйте их базы данных.

Быстро реагируйте на инциденты безопасности и проводите их анализ.

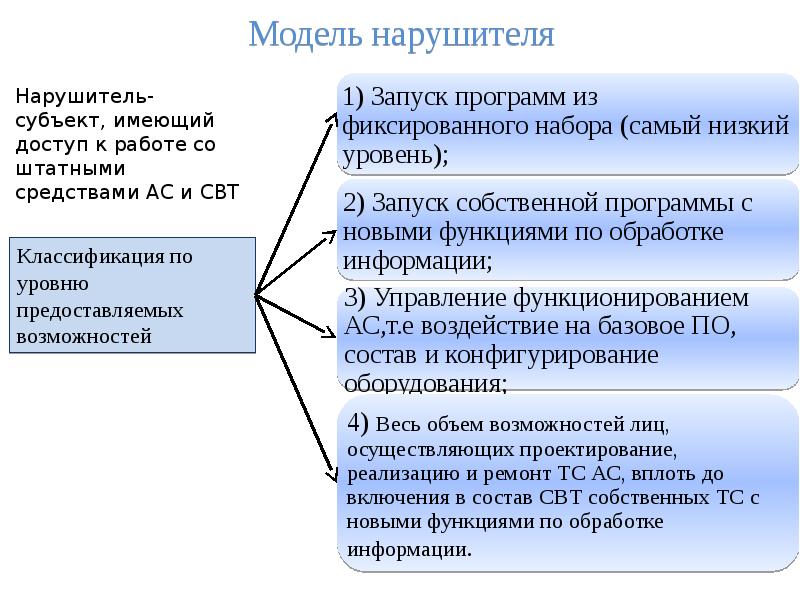

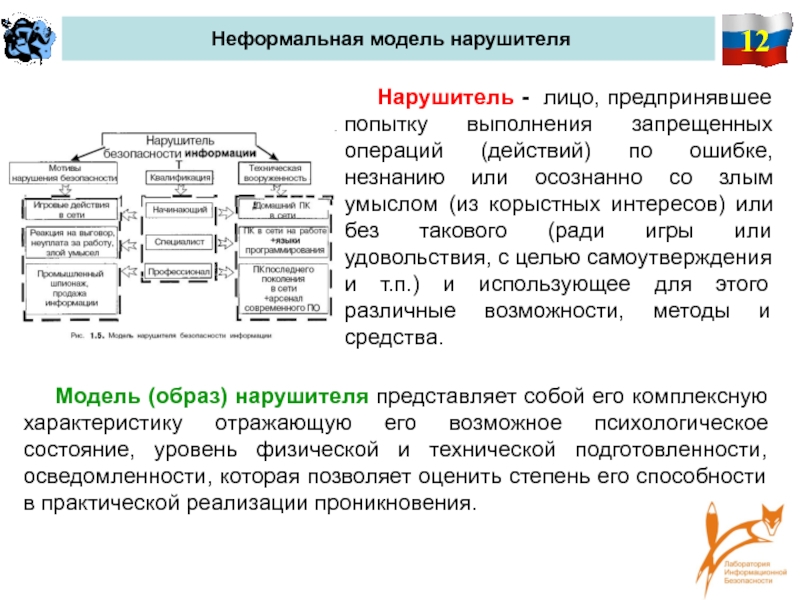

Модель нарушителя