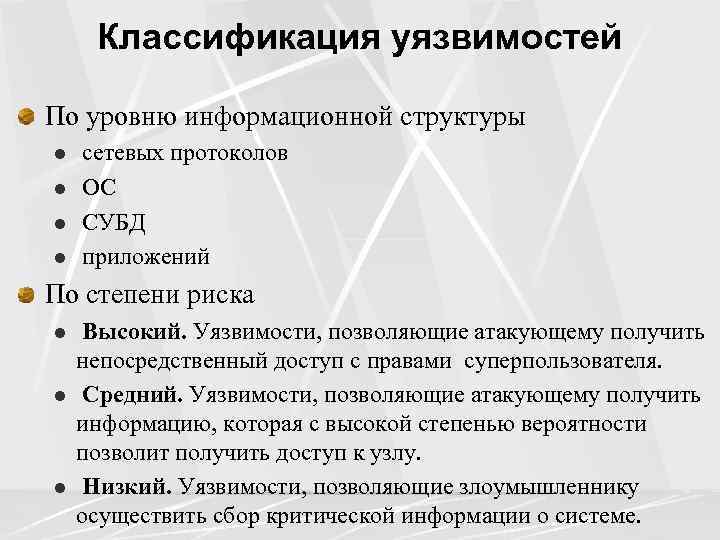

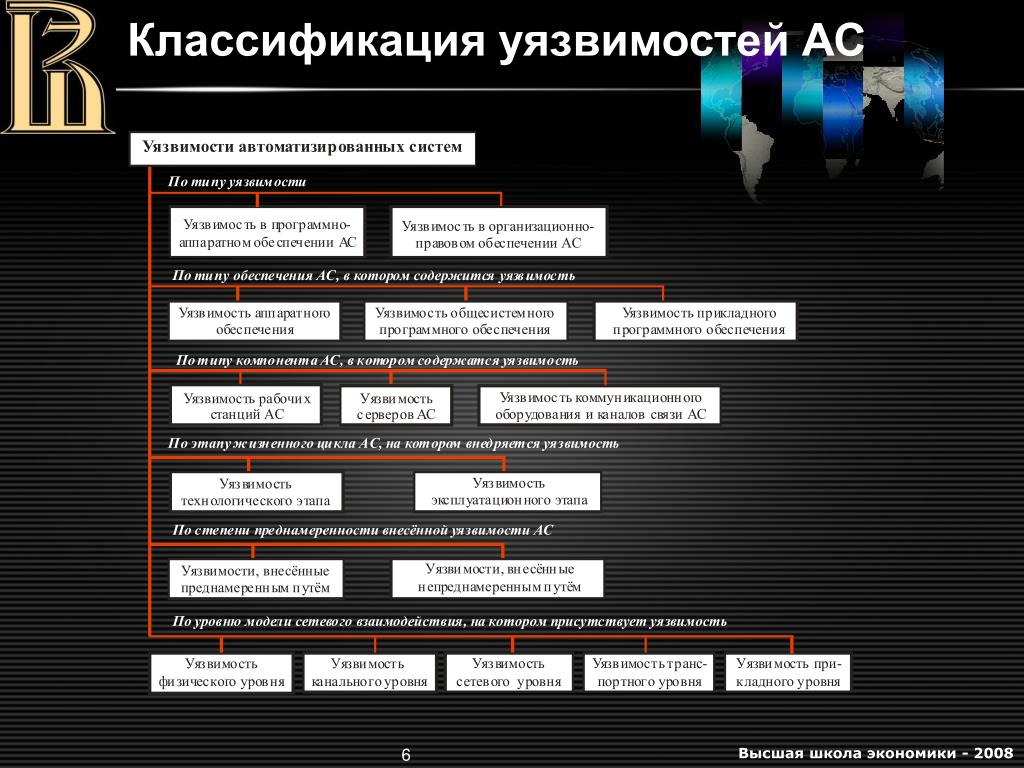

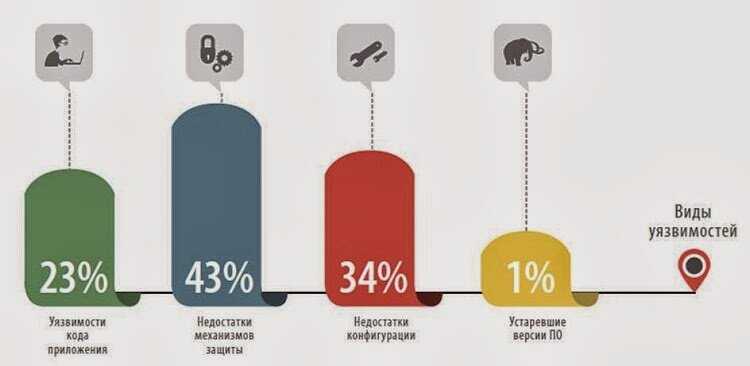

Основные уязвимости информационной безопасности и способы их предотвращения

В этой статье мы рассмотрим основные уязвимости информационной безопасности и предоставим полезные советы по их предотвращению, чтобы ваши данные оставались защищенными.

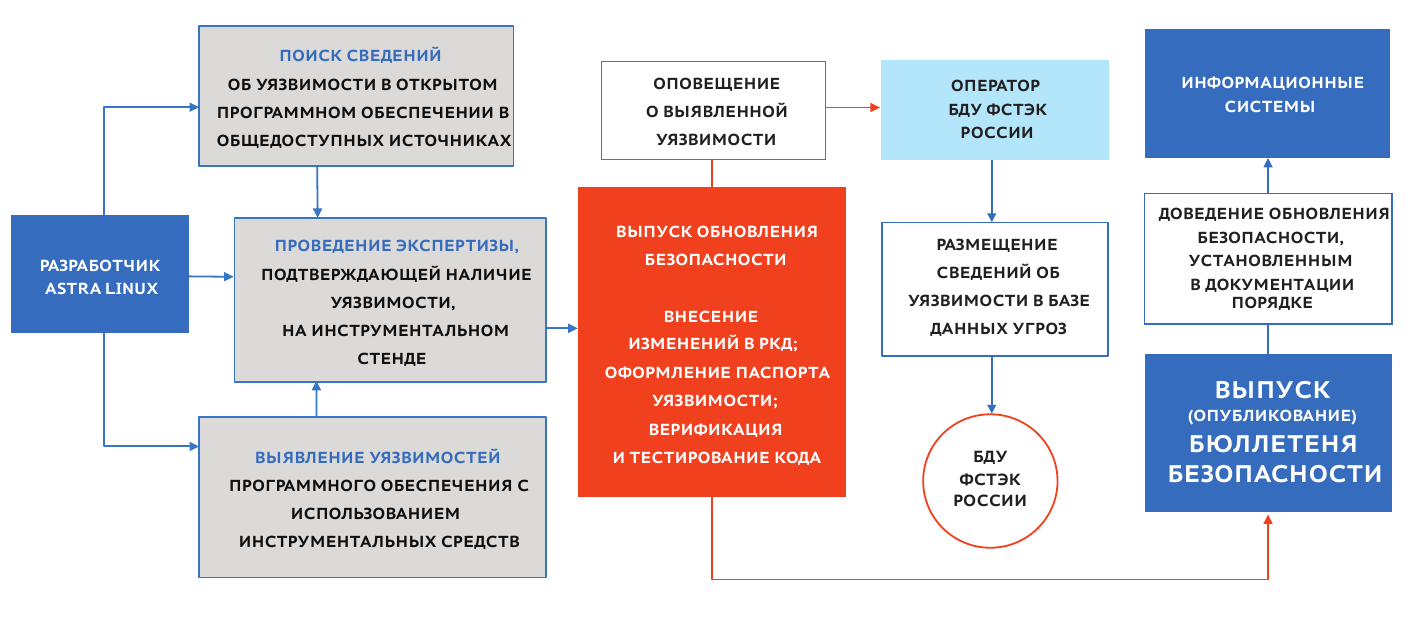

Регулярно обновляйте программное обеспечение и операционные системы для устранения известных уязвимостей.

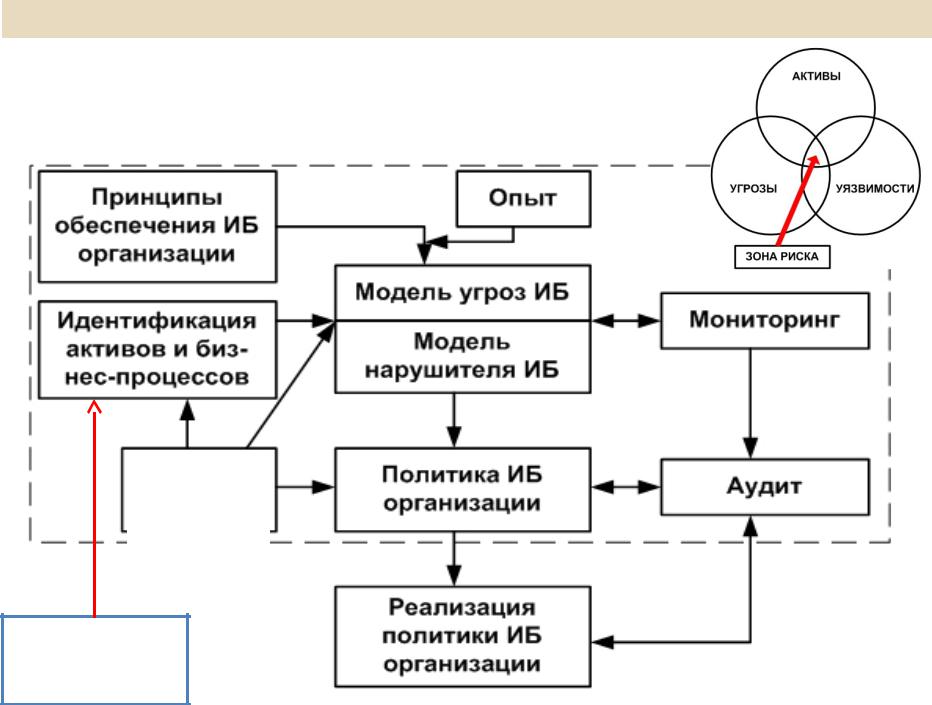

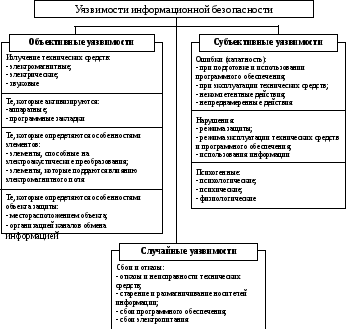

Модель угроз информационной безопасности по ФСТЭК 2023

Используйте сложные и уникальные пароли для различных учетных записей.

Современные угрозы информационной безопасности - Лаборатория Касперского #itskills #сисадмин

Включайте двухфакторную аутентификацию для дополнительного уровня защиты.

Gray Hat Hacking Explained: The Fine Line Between Good and Bad

Регулярно делайте резервные копии важных данных.

Информационная безопасность с нуля. Основы кибербезопасности

Будьте осторожны при открытии ссылок и вложений в электронных письмах.

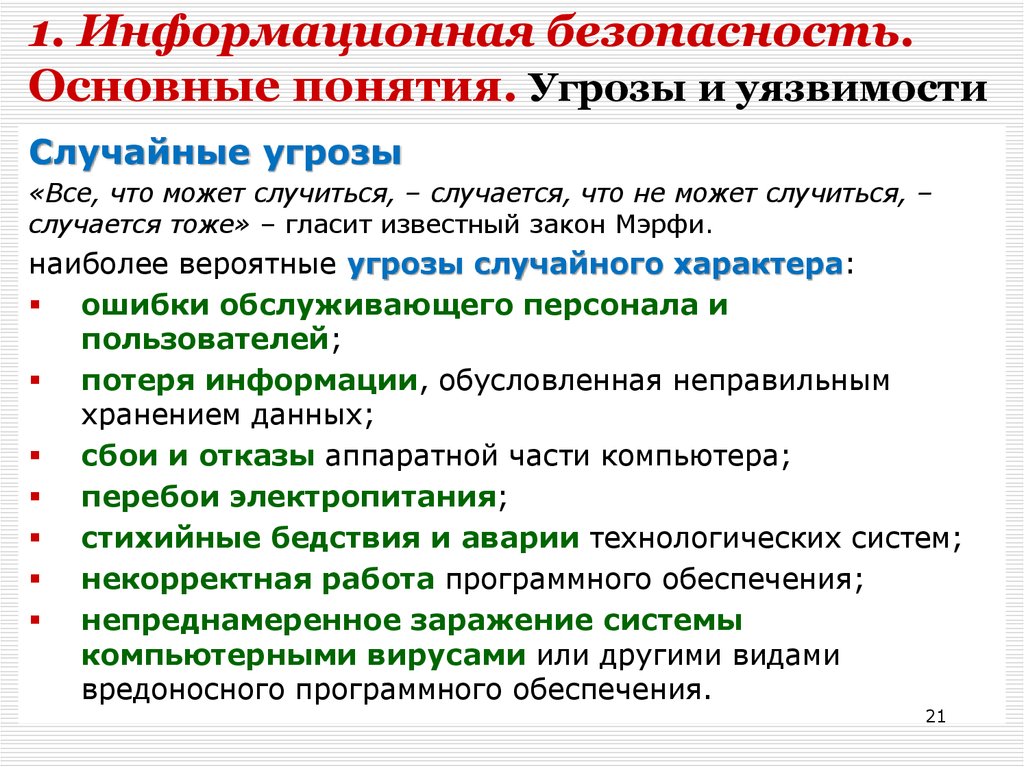

Информационная безопасность. Основы информационной безопасности.

Используйте антивирусное программное обеспечение и регулярно обновляйте его.

Ограничьте доступ к важной информации только для тех сотрудников, которым это необходимо.

Проводите регулярное обучение сотрудников по вопросам информационной безопасности.

Практические аспекты информационной безопасности. Шаг 2. Сканирование на уязвимости

Виды угроз безопасности информации. Угрозы и нарушители безопасности информации

Используйте шифрование данных для защиты информации при передаче и хранении.

Следите за новостями в области информационной безопасности, чтобы быть в курсе новых угроз и методов защиты.

Бинарные Уязвимости - Обучающее видео для подготовки к НТО по информационной безопасности

Какие бывают виды сетевых атак?